Dodanie systemu Linux do domeny AD poprzez RealmD

OS musi rozwiązywać nazwy domeny i mieć odpowiedni ruch puszczony

Instalujemy zestaw paczek:

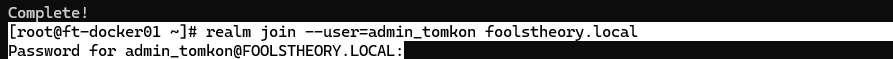

sudo dnf install sssd realmd oddjob oddjob-mkhomedir adcli samba-common samba-common-tools krb5-workstation openldap-clients vim net-tools telnet tree -yDodajemy system do domeny

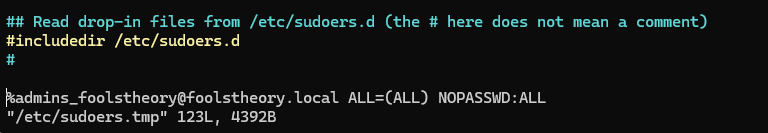

realm join --user=NazwaUseraWDomenie NazwaDomenyDodajemy userów z domeny jako userzy z uprawnieniami do sudo :

visudododajemy

%GrupaWdomenie@domena.local ALL=(ALL) NOPASSWD:ALLEdytujemy plik sssd dla lepszej kompatybilności logowania:

vim /etc/sssd/sssd.confWeryfikujemy czy nasz plik wygląda tak:

[sssd]

domains = NazwaDomeny

config_file_version = 2

services = nss, pam

default_domain_suffix = NazwaDomeny

[domain/NazwaDomeny]

default_shell = /bin/bash

krb5_store_password_if_offline = True

cache_credentials = True

krb5_realm = FOOLSTHEORY.LOCAL

realmd_tags = manages-system joined-with-adcli

id_provider = ad

fallback_homedir = /home/%u@%d

ad_domain = NazwaDomeny

use_fully_qualified_names = True

ldap_id_mapping = True

access_provider = ad

ad_hostname = NazwaKontroleraDC

dyndns_update = true

dyndns_refresh_interval = 43200

dns_update_ptr = true

dynds_ttl = 3600

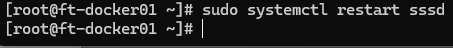

dyndns_auth = GSS-TSIGRestartujemy SSSD

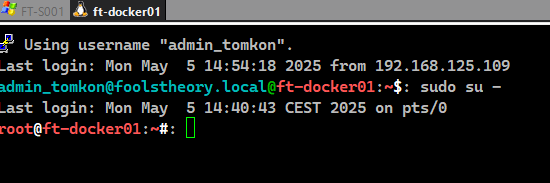

Po tych operacjach można logować się poprawnie: